Aprende en Comunidad

Avalados por :

¡Acceso SAP S/4HANA desde $100!

Acceso a SAPManejo de errores en certificados SSL/TLS: Solución para la excepción SSLHandshakeException

- Creado 01/03/2024

- Modificado 01/03/2024

- 297 Vistas

En la publicación anterior ( HCI First Steps Part 7 - Handling errors ), cubrimos la implementación del manejo de errores. Sin embargo, posteriormente parece que no todos los inquilinos vienen configurados con los certificados correctos para permitir que el inquilino se conecte a un servidor HTTPS. Sin las CA raíz e intermedias, el inquilino no podrá realizar una conexión segura y la conexión fallará.

Después de implementar el iFlow y probarlo, muchas personas se encontraron con el problema de que el iFlow no enviaba correos electrónicos. El error devuelto fue

No se pudo convertir el socket a TLS;

la excepción anidada es:

javax.net.ssl.SSLHandshakeException: sun.security.validator.ValidatorException: PKIX path building failed: sun.security.provider.certpath.SunCertPathBuilderException: unable to find valid certification path to requested target, cause: sun.security.provider.certpath.SunCertPathBuilderException: unable to find valid certification path to requested target

La clave para entender este error es el mensaje unable to find valid certification path to requested target . Esto indica que el certificado o un certificado en el camino falta en el archivo system.jks.

Sin embargo, un poco de contexto sobre el uso de certificados en SSL/TLS. Si bien SSL ha sido desaprobado y nadie lo usa realmente en estos días, ya que ha sido reemplazado por TLS. Es lamentable que el acrónimo SSL siga siendo más conocido que TLS. En el resto de este documento, SSL es sinónimo de TLS.

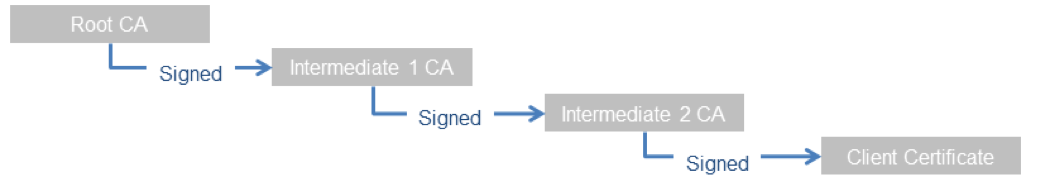

La infraestructura de SSL se basa en el uso de certificados para proporcionar identidad. Los certificados son emitidos por una Autoridad de Certificación, a menudo abreviada como CA. La CA más alta se llama CA raíz y es implícitamente confiable por usted y el navegador. Esta CA luego puede emitir certificados a otras entidades que luego están autorizadas a emitir certificados a otras entidades. Estas entidades emisoras de certificados se llaman Autoridades de Certificación Intermedias o CA intermedias. Al final de la cadena habrá un certificado de cliente que es el emitido al sitio web por la CA raíz o intermedia. El certificado de cliente puede demostrar que no ha sido manipulado al poder demostrar un camino de confianza desde sí mismo hasta la CA raíz. Por supuesto, la CA raíz normalmente viene con el navegador y hay muy pocas CA raíz en el navegador, ya que son los únicos certificados confiables en el sistema y por lo tanto, cualquier certificado que se presente al navegador tendrá que demostrar ser confiable para una de las CA raíz para ser utilizado de forma segura por el navegador. Si se agrega una CA raíz al navegador o la computadora, está afirmando que confía en este certificado para validar cualquier certificado que se suministre al navegador.

Al conectarse a un sitio web utilizando SSL, el sitio web proporcionará un certificado y luego será responsabilidad del navegador verificar todos los certificados para formar un camino de confianza para asegurarse de que el certificado sea proporcionado por una CA raíz conocida y también de que el certificado en la cadena no haya sido revocado o haya expirado.

![]()

Sin respuestas

No hay respuestas para mostrar

Se el primero en responder

No hay respuestas para mostrar

Se el primero en responder

© 2026 Copyright. Todos los derechos reservados.

Desarrollado por Prime Institute