Aprende en Comunidad

Avalados por :

¡Acceso SAP S/4HANA desde $100!

Acceso a SAPGerenciamento de erros em certificados SSL/TLS: Solução para a exceção SSLHandshakeException

- Creado 01/03/2024

- Modificado 01/03/2024

- 61 Vistas

Na publicação anterior ( HCI First Steps Part 7 - Handling errors ), cobrimos a implementação do tratamento de erros. No entanto, posteriormente parece que nem todos os locatários estão configurados com os certificados corretos para permitir que o locatário se conecte a um servidor HTTPS. Sem as CA raiz e intermediárias, o locatário não poderá fazer uma conexão segura e a conexão falhará.

Após implementar o iFlow e testá-lo, muitas pessoas encontraram o problema de o iFlow não estar enviando e-mails. O erro retornado foi

Não foi possível converter o socket para TLS;

a exceção aninhada é:

javax.net.ssl.SSLHandshakeException: sun.security.validator.ValidatorException: PKIX path building failed: sun.security.provider.certpath.SunCertPathBuilderException: unable to find valid certification path to requested target, cause: sun.security.provider.certpath.SunCertPathBuilderException: unable to find valid certification path to requested target

A chave para entender este erro é a mensagem unable to find valid certification path to requested target . Isso indica que o certificado ou um certificado no caminho está faltando no arquivo system.jks.

No entanto, um pouco de contexto sobre o uso de certificados em SSL/TLS. Embora o SSL tenha sido descontinuado e ninguém realmente o use nos dias de hoje, pois foi substituído pelo TLS. É lamentável que a sigla SSL ainda seja mais conhecida que TLS. No restante deste documento, SSL é sinônimo de TLS.

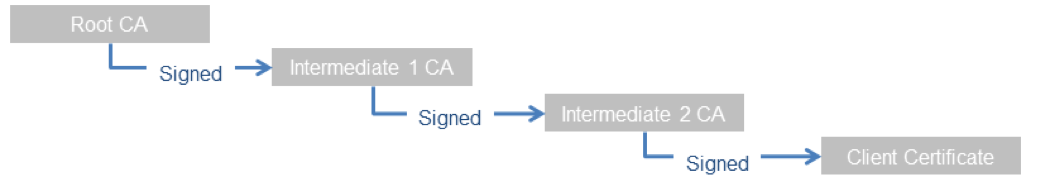

A infraestrutura do SSL é baseada no uso de certificados para fornecer identidade. Os certificados são emitidos por uma Autoridade de Certificação, frequentemente abreviada como CA. A CA mais alta é chamada de CA raiz e é implicitamente confiável por você e pelo navegador. Essa CA pode então emitir certificados para outras entidades que então estão autorizadas a emitir certificados para outras entidades. Essas entidades emissoras de certificados são chamadas Autoridades de Certificação Intermediárias ou CA intermediárias. No final da cadeia haverá um certificado de cliente que é emitido para o site pela CA raiz ou intermediária. O certificado de cliente pode demonstrar que não foi manipulado ao poder demonstrar um caminho de confiança de si mesmo até a CA raiz. Claro, a CA raiz normalmente vem com o navegador e há muito poucas CA raiz no navegador, pois são os únicos certificados confiáveis no sistema e, portanto, qualquer certificado apresentado ao navegador terá que demonstrar ser confiável para uma das CA raiz para ser usado com segurança pelo navegador. Se uma CA raiz for adicionada ao navegador ou ao computador, está afirmando que confia neste certificado para validar qualquer certificado fornecido ao navegador.

Ao se conectar a um site usando SSL, o site fornecerá um certificado e então será responsabilidade do navegador verificar todos os certificados para formar um caminho de confiança para garantir que o certificado seja fornecido por uma CA raiz conhecida e também que o certificado na cadeia não tenha sido revogado ou expirado.

Sin respuestas

No hay respuestas para mostrar

Se el primero en responder

No hay respuestas para mostrar

Se el primero en responder

© 2026 Copyright. Todos los derechos reservados.

Desarrollado por Prime Institute