Aprende en Comunidad

Avalados por :

¡Acceso SAP S/4HANA desde $100!

Acceso a SAPComo Configurar Visualizações de Armazém de Chaves para Comunicações no SAP PI 7.5 - Parte 2

- Creado 01/03/2024

- Modificado 01/03/2024

- 10 Vistas

0

Cargando...

No

blog anterior

, discutimos sobre as visualizações de keystore e a renovação do certificado SSL do servidor no SAP NW Java. Nesta parte, vamos ver o papel das visualizações de keystore nas comunicações do PI.

Basicamente, a comunicação entre o PI e sistemas de terceiros pode ser considerada em dois tipos,

Entrante

Para comunicações entrantes, quando uma mensagem é enviada para o Adaptador de Envio Avançado, o AS Java atua como o servidor SSL e apresenta seu certificado de servidor ao cliente como parte do procedimento de handshake SSL. Nestes casos, o certificado SSL do servidor do PI deve ser confiável pelo sistema de terceiros (lado do cliente). Isso permite que o cliente SSL aceite o certificado do servidor no handshake SSL. Do lado do PI, se a autenticação básica for utilizada, nenhuma configuração adicional é necessária no lado do servidor, mas se a autenticação de certificado de cliente for solicitada ou exigida pela configuração do ClientCertLoginModule, serão necessários passos de configuração adicionais. Para obter mais informações sobre a configuração de autenticação de certificado de cliente no adaptador de envio, sugiro ler este excelente blog por Aashish Sinha.

Saída

Para a comunicação de saída, ao enviar mensagens do Adaptador de Envio Avançado para um sistema externo, o AS Java atua como o cliente SSL. Neste cenário, dependendo do tipo de autenticação, mantivemos dois tipos diferentes de certificados em duas visualizações de keystore diferentes.

A tabela acima fornecerá informações rápidas sobre quais certificados e visualizações de keystore são necessários para uma comunicação bem-sucedida. Vamos dar uma olhada em um exemplo de cada tipo com capturas de tela. Para instruções passo a passo sobre como importar um certificado em uma visualização de keystore, por favor, consulte Nota SAP 2056672 - Como importar certificados de servidor no sistema PI

Exemplo 1: Conexão HTTPS sem autenticação.

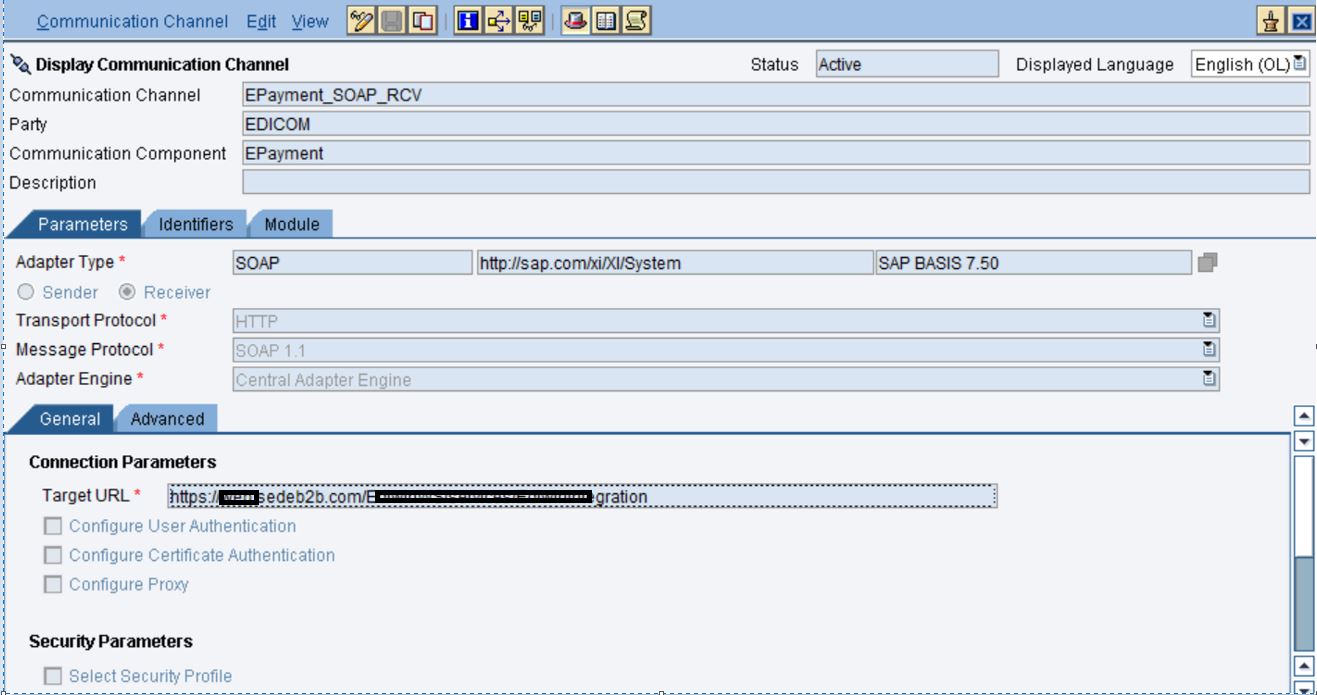

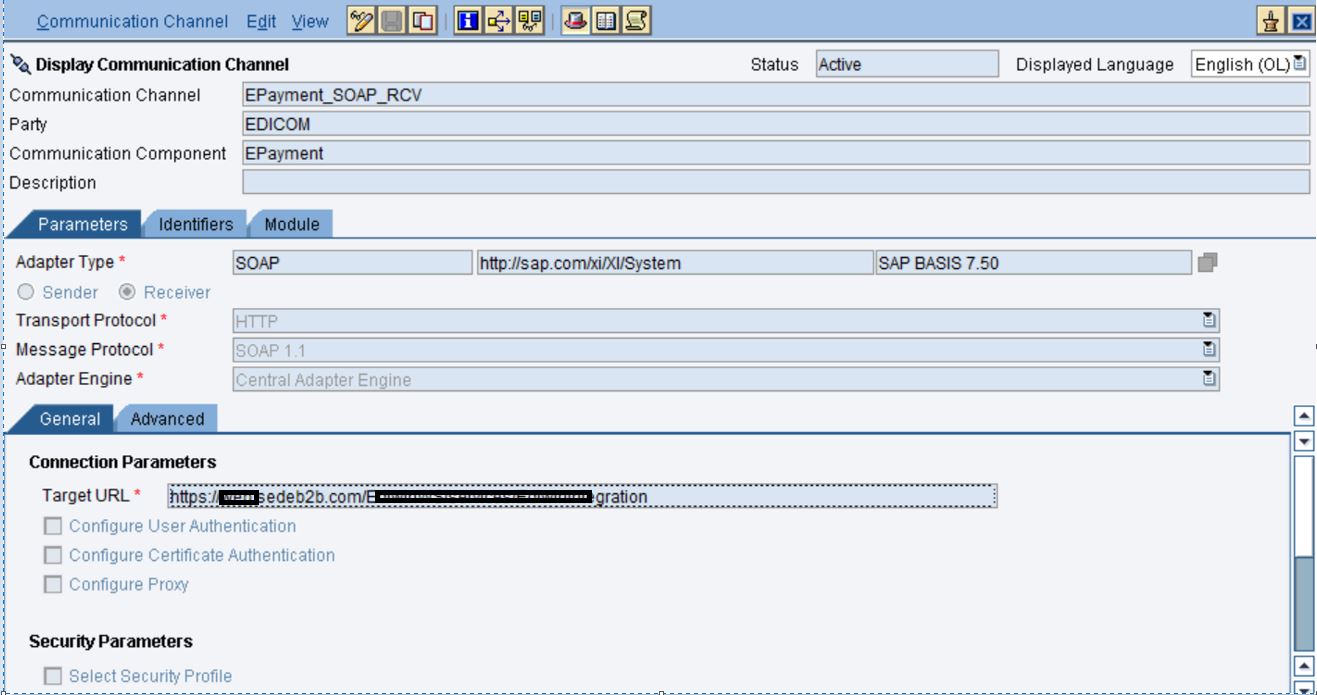

Canal de comunicação do adaptador receptor SOAP conectando com SSL mas sem autenticação conforme mostrado abaixo.

Neste caso, apenas o certificado do servidor da URL de destino em TrustedCAs será suficiente.

Exemplo 2: Conexão HTTPS com Autenticação de certificado de cliente.

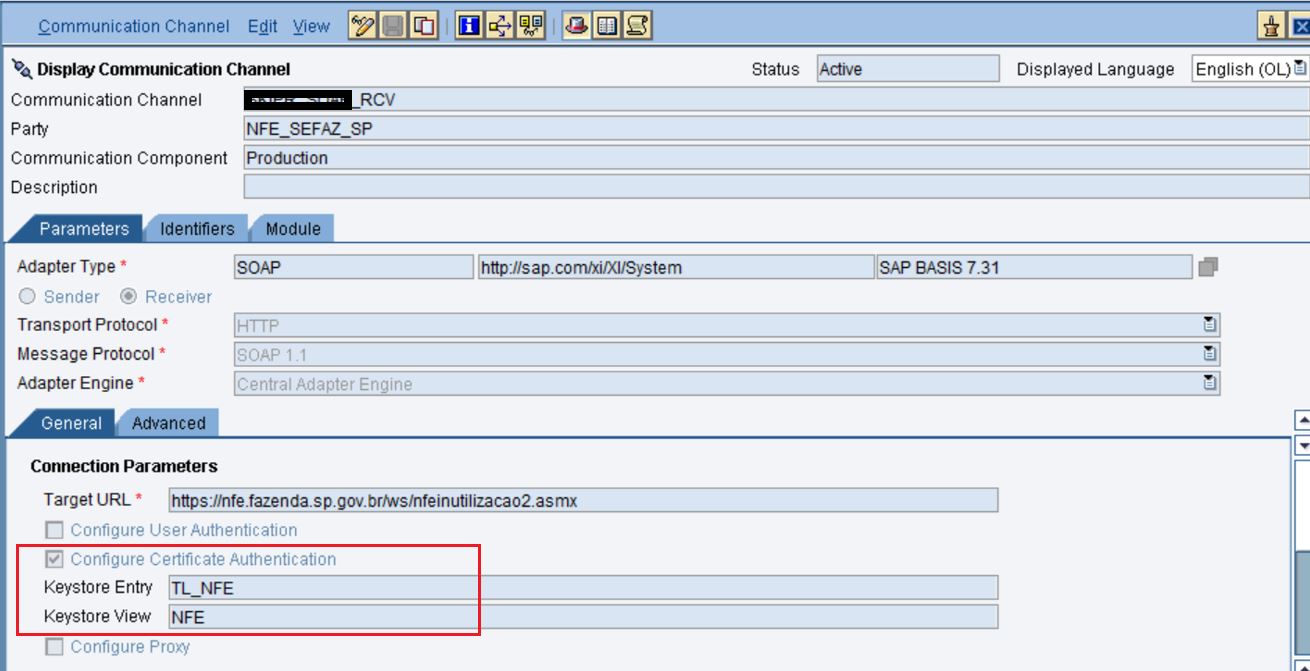

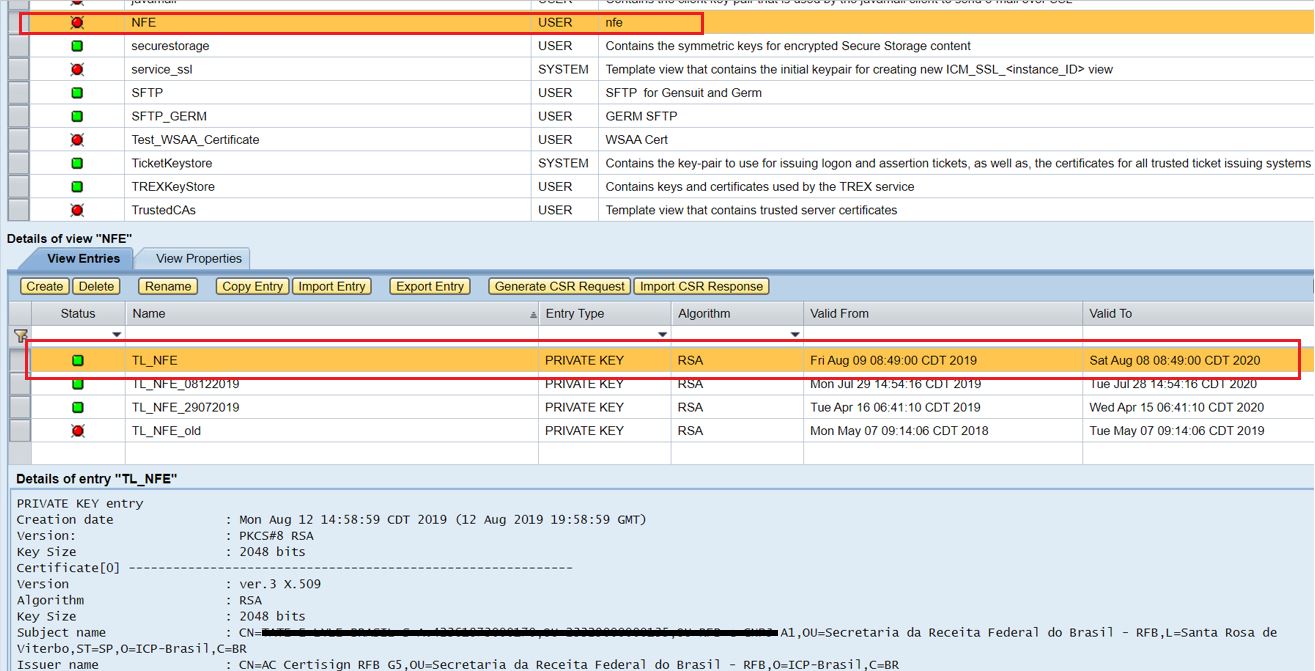

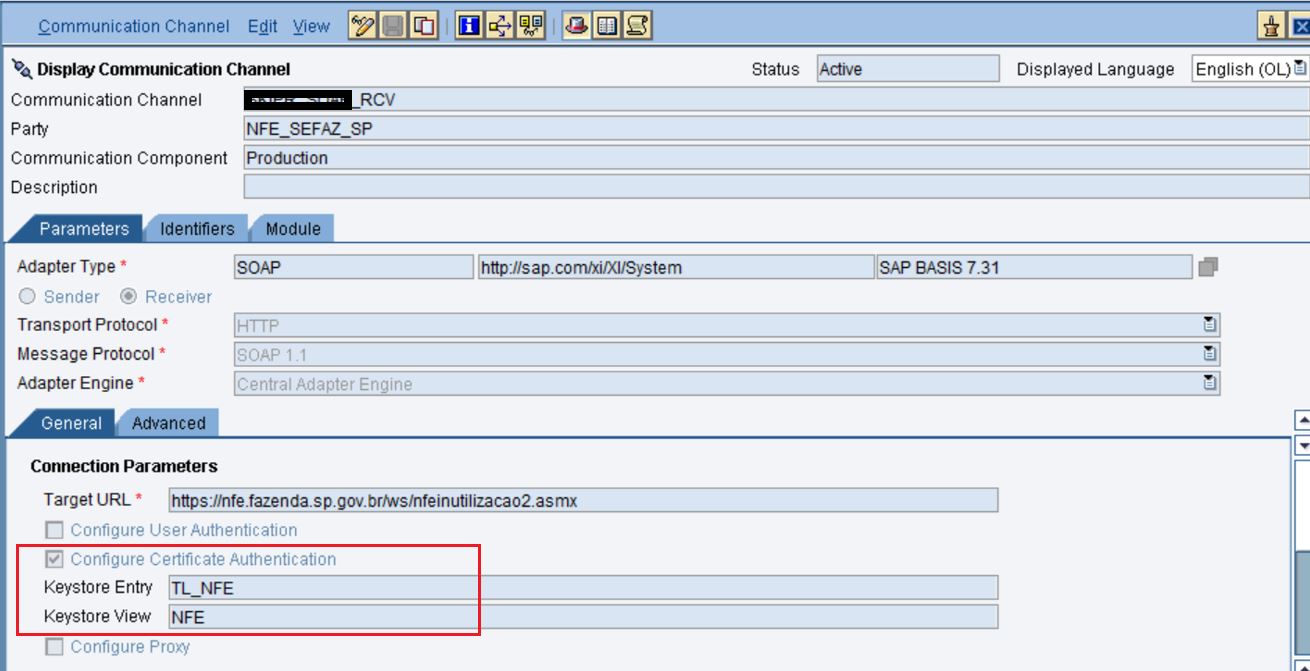

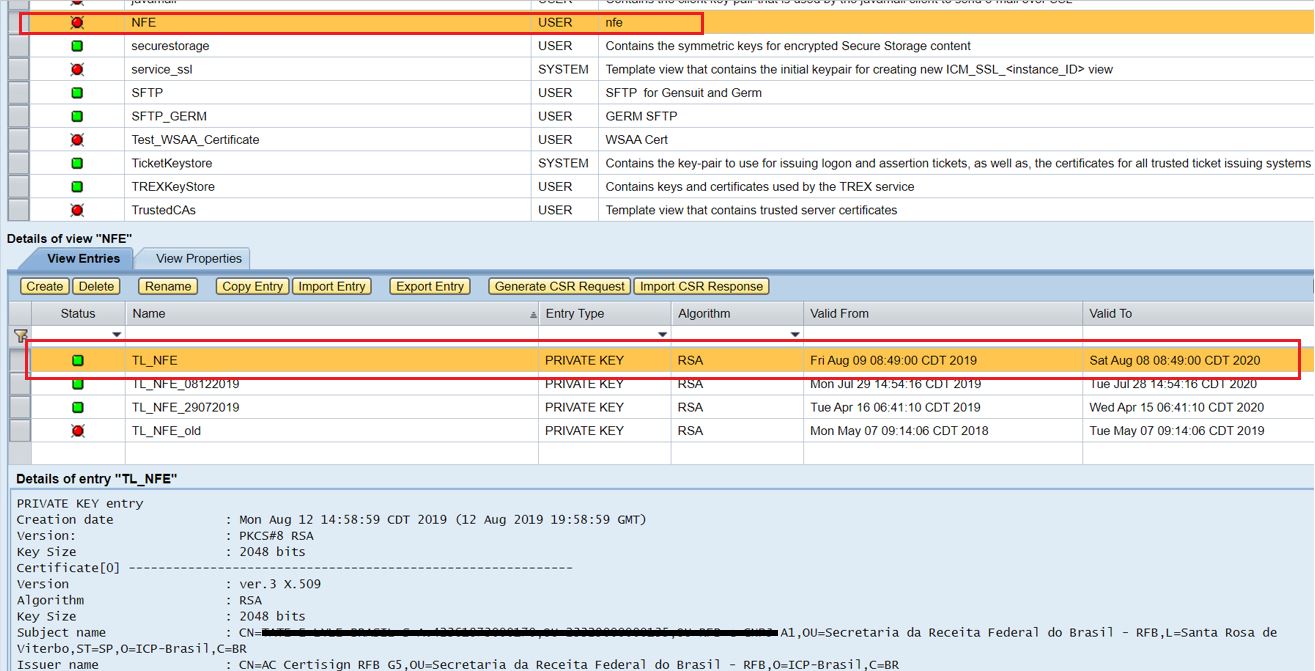

Canal de comunicação do adaptador receptor SOAP conectando com HTTPS e autenticação de certificado de cliente.

A entrada da visualização de keystore da visualização de keystore escolhida no canal de comunicação deve conter a chave privada do certificado.

Em alguns casos, a comunicação ainda pode falhar com um erro SSL, nesses casos, tente importar o certificado do servidor da URL de destino em TrustedCAs, se o problema persistir, tente solucionar problemas de conectividade do canal de comunicação usando a ferramenta XPI inspector.

Isso é tudo por esta parte, em

Basicamente, a comunicação entre o PI e sistemas de terceiros pode ser considerada em dois tipos,

- Entrante (envio de mensagens para o Adaptador de Envio Avançado) - Adaptador de Envio

- Saída (envio de mensagens para um Sistema Externo) - Adaptador de Receção

Entrante

Para comunicações entrantes, quando uma mensagem é enviada para o Adaptador de Envio Avançado, o AS Java atua como o servidor SSL e apresenta seu certificado de servidor ao cliente como parte do procedimento de handshake SSL. Nestes casos, o certificado SSL do servidor do PI deve ser confiável pelo sistema de terceiros (lado do cliente). Isso permite que o cliente SSL aceite o certificado do servidor no handshake SSL. Do lado do PI, se a autenticação básica for utilizada, nenhuma configuração adicional é necessária no lado do servidor, mas se a autenticação de certificado de cliente for solicitada ou exigida pela configuração do ClientCertLoginModule, serão necessários passos de configuração adicionais. Para obter mais informações sobre a configuração de autenticação de certificado de cliente no adaptador de envio, sugiro ler este excelente blog por Aashish Sinha.

Saída

Para a comunicação de saída, ao enviar mensagens do Adaptador de Envio Avançado para um sistema externo, o AS Java atua como o cliente SSL. Neste cenário, dependendo do tipo de autenticação, mantivemos dois tipos diferentes de certificados em duas visualizações de keystore diferentes.

| Autenticação | Visualização de keystore | Certificado |

| Básica | TrustedCAs | Certificado público emissor (CA) do servidor SSL |

| Certificado de cliente | Visualização de keystore de chave privada e certificado público | A chave privada do certificado deve estar presente com o nome/alias exato da chave privada. |

| TrustedCAs | Certificado público emissor (CA) do servidor SSL |

A tabela acima fornecerá informações rápidas sobre quais certificados e visualizações de keystore são necessários para uma comunicação bem-sucedida. Vamos dar uma olhada em um exemplo de cada tipo com capturas de tela. Para instruções passo a passo sobre como importar um certificado em uma visualização de keystore, por favor, consulte Nota SAP 2056672 - Como importar certificados de servidor no sistema PI

Exemplo 1: Conexão HTTPS sem autenticação.

Canal de comunicação do adaptador receptor SOAP conectando com SSL mas sem autenticação conforme mostrado abaixo.

Neste caso, apenas o certificado do servidor da URL de destino em TrustedCAs será suficiente.

Exemplo 2: Conexão HTTPS com Autenticação de certificado de cliente.

Canal de comunicação do adaptador receptor SOAP conectando com HTTPS e autenticação de certificado de cliente.

A entrada da visualização de keystore da visualização de keystore escolhida no canal de comunicação deve conter a chave privada do certificado.

Em alguns casos, a comunicação ainda pode falhar com um erro SSL, nesses casos, tente importar o certificado do servidor da URL de destino em TrustedCAs, se o problema persistir, tente solucionar problemas de conectividade do canal de comunicação usando a ferramenta XPI inspector.

Isso é tudo por esta parte, em

Pedro Pascal

Se unió el 07/03/2018

Facebook

Twitter

Pinterest

Telegram

Linkedin

Whatsapp

Sin respuestas

No hay respuestas para mostrar

Se el primero en responder

No hay respuestas para mostrar

Se el primero en responder

© 2025 Copyright. Todos los derechos reservados.

Desarrollado por Prime Institute

Hola ¿Puedo ayudarte?