Aprende en Comunidad

Avalados por :

¡Acceso SAP S/4HANA desde $100!

Acceso a SAPAspectos de seguridad en la capa de transporte para contenido preempaquetado: Lado del Cliente vs. Lado del Servidor

- Creado 01/03/2024

- Modificado 01/03/2024

- 111 Vistas

0

Cargando...

En este blog vamos a analizar uno de los aspectos más importantes de cualquier solución basada en la nube, la seguridad. Mantendremos nuestro enfoque limitado a los aspectos de seguridad de la capa de transporte que son relevantes para el uso del contenido preempaquetado solamente. Siendo la seguridad un tema vasto, lo cubriremos en dos publicaciones. En esta publicación hablaremos sobre la seguridad del lado del cliente y en la próxima hablaremos sobre la seguridad del lado del servidor.

Seguridad del Lado del Cliente

Comencemos por entender qué es la seguridad del lado del cliente, con un ejemplo muy simple. Tomemos el ejemplo de cualquier sitio que utilice SSL.

Nota: Estoy usando el navegador Google Chrome para esta publicación, pero lo mismo es válido para cualquier otro navegador.

El punto de interés aquí es el icono de candado verde que se muestra arriba. El símbolo de candado indica que el sitio está utilizando SSL y el color verde indica que el navegador ha establecido con éxito una conexión segura con el sitio. Aquí el navegador actúa como cliente y el sitio es el servidor (proveedor de SSL). ¿Por qué confía el navegador en el sitio? Esto se debe a que el navegador confía en el certificado emisor raíz para el sitio dado.

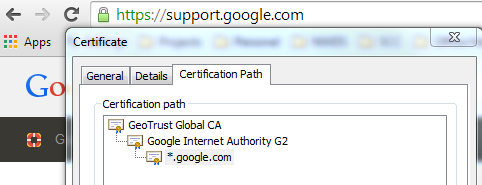

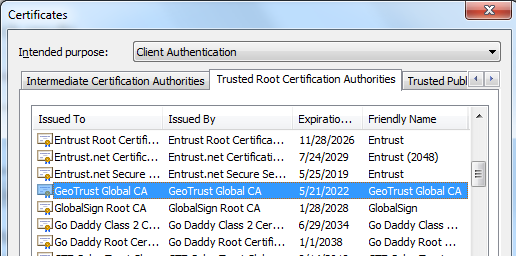

Por ejemplo, para este sitio, el propio certificado es la última entrada *.google.com, que es emitido por Google Internet Authority G2 (autoridad intermedia), que a su vez está firmado por GeoTrust Global CA (certificado raíz). Cada cliente mantiene una lista de autoridades de certificación raíz de confianza, en el caso de Chrome (navegador) esto se puede ver a continuación.

Por lo tanto, para que el cliente continúe con el proceso de negociación SSL, un requisito muy básico es que el cliente debe confiar en el CA raíz del certificado del servidor, de lo contrario, el proceso de negociación SSL se terminará en el lado del cliente con un error de certificado de pares rechazado por el verificador de cadena o incapaz de encontrar una ruta de certificación válida para el objetivo solicitado.

Además, en el caso de la autenticación mutua basada en certificados, donde el cliente se autentica con un certificado, el certificado del cliente debe estar firmado por una CA que esté en la lista de confianza del Servidor (En la próxima publicación del blog veremos la autenticación del lado del servidor). Durante un proceso de negociación SSL autenticado por el cliente en la fase de negociación, el Servidor presenta una lista de emisores (CA) en los que confía y espera que el certificado del cliente esté firmado por uno de los emisores de la lista.

HCI (Autenticación basada en certificados)

Ahora, con esta comprensión básica, cambiemos nuestro enfoque a HCI. HCI actúa como un cliente cuando envía una solicitud a un sistema de destino, por ejemplo, los sistemas SAP Cloud for Customer o SAP Business Suite (CRM o ERP).

Configuramos si HCI utilizará autenticación básica o autenticación basada en certificados en el canal receptor como se muestra a continuación (aquí he utilizado el adaptador receptor IDOC, pero esto es válido para todos los demás adaptadores también). Por defecto, el canal receptor utiliza la autenticación de certificado de cliente, pero en caso

Pedro Pascal

Se unió el 07/03/2018

Facebook

Twitter

Pinterest

Telegram

Linkedin

Whatsapp

Sin respuestas

No hay respuestas para mostrar

Se el primero en responder

No hay respuestas para mostrar

Se el primero en responder

© 2026 Copyright. Todos los derechos reservados.

Desarrollado por Prime Institute

Hola ¿Puedo ayudarte?