Aprende en Comunidad

Avalados por :

Implementação do SAP SuccessFactors: Princípios de Design e Considerações de Implementação para Permissões Baseadas em Funções

- Creado 01/03/2024

- Modificado 01/03/2024

- 2 Vistas

0

Cargando...

Este post do blog apresenta a você o documento de Princípios de Design de Implementação do SuccessFactors (SFIDP) recentemente publicado:

SAP SuccessFactors Business Suite: Considerações de Design e Implementação para Permissões Baseadas em Funções...

. Os documentos de Princípios de Design de Implementação são de propriedade e gerenciados pela Gestão de Produto do SuccessFactors da SAP, que se envolvem e colaboram com parceiros selecionados interessados e Serviços Profissionais da SAP para aproveitar a rica experiência de implementação que é destilada no documento após um processo formal de revisão do produto antes da publicação mais ampla. Para obter uma lista completa dos IDPs publicados, consulte a página de publicação do IDP

Princípios de Design de Implementação para Soluções SAP SuccessFactors

.

Este IDP é elaborado com base em experiências de implementações e situações de suporte para fornecer orientação e referência a clientes e parceiros que estão nas fases de design ou procurando revisar sua configuração atual de permissões para melhorar seu design inicial. Este documento é relevante não apenas para novos projetos do SuccessFactors, mas também para aqueles que estão em suporte/manutenção pós-implantação.

Sem um bom entendimento dos conceitos-chave e um design adequado de RBP, os clientes encontrarão inúmeros desafios que devem ser evitados a todo custo. Esses problemas podem se manifestar na forma de multas legais devido ao uso indevido de dados sensíveis, degradação do desempenho do sistema devido a configurações ineficientes ou até mesmo aumento dos custos operacionais devido à complexidade da manutenção do design. Para evitar esses desafios, os clientes devem desenvolver modelos de segurança robustos no início de sua implementação de acordo com os princípios de design delineados no documento IDP, pois um design de RBP ruim pode se tornar cada vez mais difícil de reverter e desembaraçar.

Em um nível mais alto, os requisitos de segurança de qualquer organização devem incluir o seguinte:

Cada um dos três requisitos acima é inegociável e de igual importância/prioridade. Muitas vezes, os projetos acabam se concentrando principalmente na conformidade com os regulamentos de privacidade de dados e com menos ênfase nos outros dois aspectos. Isso também é atribuído ao fato de que os dois últimos não revelam seu impacto/desvantagens completos até estágios avançados do projeto ou pós-implantação ou ao longo do tempo. A chave para evitar essas omissões custosas é garantir que se invista tempo e esforço adequados no design dos conceitos de segurança e na implementação de Permissões Baseadas em Funções no SuccessFactors.

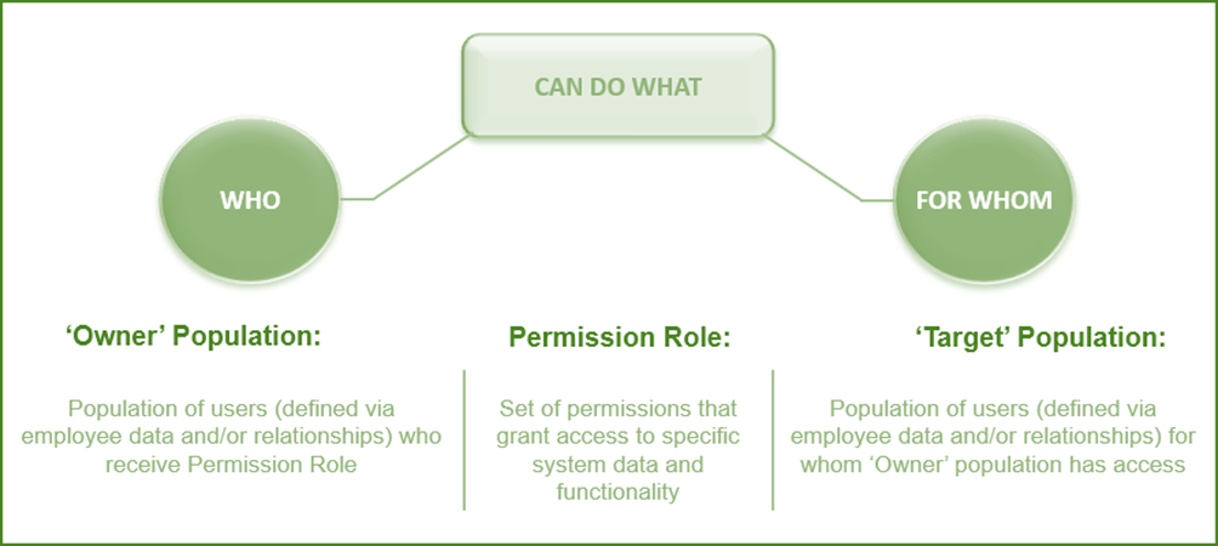

O SuccessFactors utiliza um framework de permissão baseado em funções para gerenciar a segurança do sistema. Frequentemente referidas como "RBPs", as permissões baseadas em funções consistem em dois componentes: funções de permissão e grupos de permissão . As funções de permissão são compostas por vários privilégios para dados e funcionalidades do sistema. Os grupos de permissão são populações de usuários agrupados que compartilham atributos específicos. Os grupos de permissão podem ser estáticos - definidos por nomes de usuário específicos - ou dinâmicos - baseados em atributos do usuário. Esses grupos são ainda segmentados em populações 'proprietárias' e 'alvo'. Populações proprietárias (também conhecidas como grupo concedido) incluem usuários que são atribuídos funções de permissão, que concedem privilégios específicos que podem ser executados para ou em suas populações alvo associadas. Além disso, relacionamentos (hierárquicos ou não hierárquicos) podem ser aproveitados para atribuir permissões. O número total de funções de permissão e grupos de permissão deve ser mantido o mais baixo possível, pois muitos serão difíceis de gerenciar e prejudicarão o desempenho do sistema ; no entanto, o sistema não define limites configuráveis.

O conjunto de diretrizes no IDP foi criado com base em casos de uso do cliente e em uma compreensão da infraestrutura de RBP, que pode ser usado como um framework ao projetar RBP para grandes clientes com requisitos de segurança complexos. Vale ressaltar que, devido à complexidade do tópico e às especificidades de cada cliente, os conselhos delineados devem ser adaptados à situação concreta em questão.

Para entender quais funções de permissão são necessárias, consulte o modelo operacional de RH do seu (cliente), que define as várias funções de RH dentro de uma organização, bem como suas responsabilidades e atividades correspondentes. Os detalhes abrangidos nos mapas de processos permitirão identificar quais atividades são realizadas e por quais partes. As atividades coletivas realizadas dentro do SuccessFactors por cada parte definirão suas funções de permissão.

Por exemplo, imagine que seus mapas de processo incluam uma pista de natação para HRBP. Cada etapa de processo dentro desta pista de natação descreve uma atividade conduzida pelos HRBPs. Para configurar sua função de permissão HRBP, consolide as etapas envolvendo o SuccessFactors e traduza-as em permissões específicas de RBP. Isso garantirá que qualquer indivíduo responsável pelas atividades do HRBP tenha uma função de permissão disponível que contemple todo o acesso necessário para realizar quaisquer etapas definidas dentro do modelo de processo.

Além disso, agora você tem uma espinha dorsal para o seu modelo de RBP - funções de permissão são definidas pelo modelo de processo - o que significa que, quaisquer ajustes nas funções de permissão devem ser acompanhados por uma modificação correspondente no modelo de processo e vice-versa . A privacidade e proteção de dados devem ser incorporadas no design por padrão, o acesso deve ser baseado no que é minimamente necessário para executar as responsabilidades de RH atribuídas.

Procure desenvolver um framework de função global, pois os requisitos localizados exigirão múltiplas variações da mesma função de permissão.

Por exemplo, ao desenvolver a função ESS, comece com o acesso do funcionário que seja consistente globalmente. Se um país exigir uma derrogação dessa função ESS global, ou a função ESS global precisaria ser alterada (o que alteraria o acesso para todos os funcionários globalmente) ou uma nova função ESS localizada seria configurada e concedida além da função ESS global. Abaixo, a captura de tela mostra a representação esquemática da abordagem. Observe que as permissões dentro da função ESS Global e funções ESS individuais do país são disjuntas ou, em outras palavras, não têm repetição de mesmas permissões.

Este IDP é elaborado com base em experiências de implementações e situações de suporte para fornecer orientação e referência a clientes e parceiros que estão nas fases de design ou procurando revisar sua configuração atual de permissões para melhorar seu design inicial. Este documento é relevante não apenas para novos projetos do SuccessFactors, mas também para aqueles que estão em suporte/manutenção pós-implantação.

Introdução

Sem um bom entendimento dos conceitos-chave e um design adequado de RBP, os clientes encontrarão inúmeros desafios que devem ser evitados a todo custo. Esses problemas podem se manifestar na forma de multas legais devido ao uso indevido de dados sensíveis, degradação do desempenho do sistema devido a configurações ineficientes ou até mesmo aumento dos custos operacionais devido à complexidade da manutenção do design. Para evitar esses desafios, os clientes devem desenvolver modelos de segurança robustos no início de sua implementação de acordo com os princípios de design delineados no documento IDP, pois um design de RBP ruim pode se tornar cada vez mais difícil de reverter e desembaraçar.

Requisitos de Design de Segurança

Em um nível mais alto, os requisitos de segurança de qualquer organização devem incluir o seguinte:

- Conformidade com regulamentos de privacidade de dados

- Manutenção do desempenho do sistema

- Facilidade de manutenção

Cada um dos três requisitos acima é inegociável e de igual importância/prioridade. Muitas vezes, os projetos acabam se concentrando principalmente na conformidade com os regulamentos de privacidade de dados e com menos ênfase nos outros dois aspectos. Isso também é atribuído ao fato de que os dois últimos não revelam seu impacto/desvantagens completos até estágios avançados do projeto ou pós-implantação ou ao longo do tempo. A chave para evitar essas omissões custosas é garantir que se invista tempo e esforço adequados no design dos conceitos de segurança e na implementação de Permissões Baseadas em Funções no SuccessFactors.

Conceito de RBP

O SuccessFactors utiliza um framework de permissão baseado em funções para gerenciar a segurança do sistema. Frequentemente referidas como "RBPs", as permissões baseadas em funções consistem em dois componentes: funções de permissão e grupos de permissão . As funções de permissão são compostas por vários privilégios para dados e funcionalidades do sistema. Os grupos de permissão são populações de usuários agrupados que compartilham atributos específicos. Os grupos de permissão podem ser estáticos - definidos por nomes de usuário específicos - ou dinâmicos - baseados em atributos do usuário. Esses grupos são ainda segmentados em populações 'proprietárias' e 'alvo'. Populações proprietárias (também conhecidas como grupo concedido) incluem usuários que são atribuídos funções de permissão, que concedem privilégios específicos que podem ser executados para ou em suas populações alvo associadas. Além disso, relacionamentos (hierárquicos ou não hierárquicos) podem ser aproveitados para atribuir permissões. O número total de funções de permissão e grupos de permissão deve ser mantido o mais baixo possível, pois muitos serão difíceis de gerenciar e prejudicarão o desempenho do sistema ; no entanto, o sistema não define limites configuráveis.

O conjunto de diretrizes no IDP foi criado com base em casos de uso do cliente e em uma compreensão da infraestrutura de RBP, que pode ser usado como um framework ao projetar RBP para grandes clientes com requisitos de segurança complexos. Vale ressaltar que, devido à complexidade do tópico e às especificidades de cada cliente, os conselhos delineados devem ser adaptados à situação concreta em questão.

Design de Função de Permissão

Para entender quais funções de permissão são necessárias, consulte o modelo operacional de RH do seu (cliente), que define as várias funções de RH dentro de uma organização, bem como suas responsabilidades e atividades correspondentes. Os detalhes abrangidos nos mapas de processos permitirão identificar quais atividades são realizadas e por quais partes. As atividades coletivas realizadas dentro do SuccessFactors por cada parte definirão suas funções de permissão.

Por exemplo, imagine que seus mapas de processo incluam uma pista de natação para HRBP. Cada etapa de processo dentro desta pista de natação descreve uma atividade conduzida pelos HRBPs. Para configurar sua função de permissão HRBP, consolide as etapas envolvendo o SuccessFactors e traduza-as em permissões específicas de RBP. Isso garantirá que qualquer indivíduo responsável pelas atividades do HRBP tenha uma função de permissão disponível que contemple todo o acesso necessário para realizar quaisquer etapas definidas dentro do modelo de processo.

Além disso, agora você tem uma espinha dorsal para o seu modelo de RBP - funções de permissão são definidas pelo modelo de processo - o que significa que, quaisquer ajustes nas funções de permissão devem ser acompanhados por uma modificação correspondente no modelo de processo e vice-versa . A privacidade e proteção de dados devem ser incorporadas no design por padrão, o acesso deve ser baseado no que é minimamente necessário para executar as responsabilidades de RH atribuídas.

Procure desenvolver um framework de função global, pois os requisitos localizados exigirão múltiplas variações da mesma função de permissão.

Por exemplo, ao desenvolver a função ESS, comece com o acesso do funcionário que seja consistente globalmente. Se um país exigir uma derrogação dessa função ESS global, ou a função ESS global precisaria ser alterada (o que alteraria o acesso para todos os funcionários globalmente) ou uma nova função ESS localizada seria configurada e concedida além da função ESS global. Abaixo, a captura de tela mostra a representação esquemática da abordagem. Observe que as permissões dentro da função ESS Global e funções ESS individuais do país são disjuntas ou, em outras palavras, não têm repetição de mesmas permissões.

Pedro Pascal

Se unió el 07/03/2018

Facebook

Twitter

Pinterest

Telegram

Linkedin

Whatsapp

Sin respuestas

No hay respuestas para mostrar

Se el primero en responder

No hay respuestas para mostrar

Se el primero en responder

contacto@primeinstitute.com

(+51) 1641 9379

(+57) 1489 6964

© 2024 Copyright. Todos los derechos reservados.

Desarrollado por Prime Institute

Hola ¿Puedo ayudarte?