Aprende en Comunidad

Avalados por :

Guia para melhorar a implementação de SNC/Kerberos/SPNego: Conceitos e teoria para um login único eficiente.

- Creado 01/03/2024

- Modificado 01/03/2024

- 1 Vistas

0

Cargando...

Guia de como - Como melhorar a implementação de SNC/Kerberos/SPNego

Introdução

A implementação do login único (SSO) em uma empresa pode ser feita seguindo diferentes abordagens. Enquanto alguns preferem o uso de certificados x.509 ou SAML, outros preferem Kerberos, SPNego e Conexão de Rede Segura, para citar apenas alguns. Se uma alternativa é melhor que a outra, fica a critério de cada um. Este documento foca na configuração de Kerberos e SPNego ou mais especificamente na atualização de sua implementação pois configurá-lo do zero já está amplamente coberto. Aqui estão os casos de uso em que esse conhecimento se baseia. Uma empresa que executa muitos sistemas SAP, na maioria das vezes em ambientes de 6 níveis (X, D, E, Q, R, P), está utilizando Conexão de Rede Segura (SNC) para autenticar seus usuários sem fornecer credenciais ao SAP Logon. Os perfis no SAP Logon são empurrados para os usuários finais pelos administradores do sistema e não têm a capacidade de modificar facilmente (via GUI) as entradas preconfiguradas. Cada entrada preconfigurada no arquivo SAPLogon.ini utiliza SNC e é baseada em um servidor de mensagens para estabelecer a conexão com o sistema SAP. Os usuários podem acessar cada sistema sem fornecer nome de usuário ou senha. Graças ao uso de SNC, os usuários finais nunca precisaram saber a senha que teriam que usar para acessar esses sistemas se tivessem que acessá-los de forma diferente. A maioria deles nem mesmo tem uma senha definida nos sistemas SAP. A empresa possui uma infraestrutura de Administração Central de Usuários (CUA) para gerenciar os usuários em todos os sistemas SAP, então sua configuração não pode ser atualizada diretamente usando a transação SU01, sem usar a CUA. A mesma restrição se aplica a transações como SNC1 ou SNC4 e suspeito que muitas outras sofrem disso. A configuração atual que oferece essa capacidade de login silencioso através do SAP Logon não permite a mesma abordagem conveniente para o acesso baseado no navegador da web. No momento da redação deste documento, para se beneficiar do SSO através do SAP Logon, assim como através do navegador da web, é necessário usar o SAP SSO 3.0 . Para manter-se no mais alto nível possível, consideraremos que o SAP SSO 3.0 corresponde à "nova" implementação de SNC/Kerberos. Essa nova implementação foi introduzida no final de 2013 e requer, ao contrário de sua antecessora, uma licença dedicada (para o SAP SSO 3.0) para ser utilizada. Além do aspecto da licença, usar o SAP SSO 3.0 tem um impacto significativo em todo o ecossistema SAP, pois não funciona lado a lado com a "velha" implementação . Dado que a segurança é considerada por a maioria das pessoas como um assunto complexo e sensível em geral, elaboramos este documento com o máximo de detalhes possível e frequentemente em uma medida que vai além do exagero (quando se trata de capturas de tela, por exemplo). Isso é feito com o propósito de minimizar a quantidade de eventos inesperados que poderiam ocorrer no caminho.| NOTA: Preste atenção de que todas as capturas de tela não provêm do mesmo sistema ou da mesma implementação, você pode se confundir ao ver elementos que vêm de diferentes ambientes (X, D, E, Q, R, P). Elas estão lá apenas para ilustrar os passos, mas infelizmente não estão relacionadas a um único processo de implementação. |

Alguma teoria

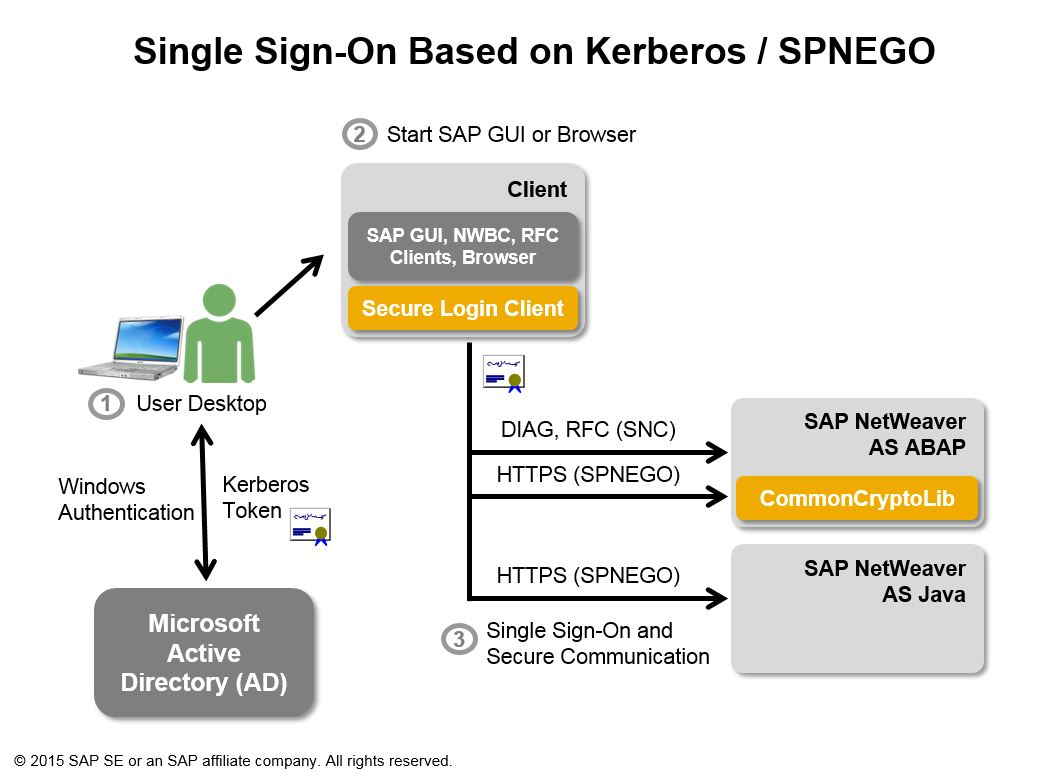

Antes de mergulharmos na configuração, pode ser interessante dar uma olhada mais de perto nos conceitos e mecanismos por trás desses termos, Kerberos e SPNego. Em seguida, para concluir esta seção, algumas palavras sobre as diferenças entre as capacidades oferecidas pela "velha" e pela "nova" implementação de Kerberos/SPNEGO.Conceitos

"Kerberos é um protocolo de autenticação que pode ser usado para login único (SSO)." SPNEGO (Negociação GSSAPI de Protocolo Simples) é um mecanismo usado em um contexto cliente-servidor para negociar a escolha da tecnologia de segurança. Ele é usado quando as partes não têm ideia dos protocolos de autenticação suportados por seu interlocutor. O mecanismo de segurança negociável inclui o Kerberos.

Como funciona o Kerberos?

Pedro Pascal

Se unió el 07/03/2018

Facebook

Twitter

Pinterest

Telegram

Linkedin

Whatsapp

Sin respuestas

No hay respuestas para mostrar

Se el primero en responder

No hay respuestas para mostrar

Se el primero en responder

contacto@primeinstitute.com

(+51) 1641 9379

(+57) 1489 6964

© 2024 Copyright. Todos los derechos reservados.

Desarrollado por Prime Institute

Hola ¿Puedo ayudarte?