Aprende en Comunidad

Avalados por :

¡Acceso SAP S/4HANA desde $100!

Acceso a SAPConfigurações do Azure AD como Provedor de Identidade na SAP Cloud Platform: Guia Passo a Passo

- Creado 01/03/2024

- Modificado 01/03/2024

- 19 Vistas

0

Cargando...

ATUALIZAÇÃO:

Agora recomendamos que você use o SAP Cloud Identity Services - Identity Authentication como um hub, especialmente se seus usuários comerciais estiverem armazenados em vários provedores de identidade corporativos. Para esse cenário, conecte o Identity Authentication como um provedor de identidade personalizado único ao SAP BTP. Em seguida, use o Identity Authentication para integrar seus provedores de identidade corporativos. Para obter instruções, consulte

Habilitar SSO Entre Azure AD e SAP Cloud Platform Usando o Serviço de Autenticação de Identidade

.

Neste post, vamos configurar o Microsoft Azure AD como o Provedor de Identidade para aplicativos em execução em uma subconta do SAP BTP, Cloud Foundry. Além disso, vamos conceder autorizações (scopes) aos usuários atribuindo Grupos do Azure a Coleções de Funções.

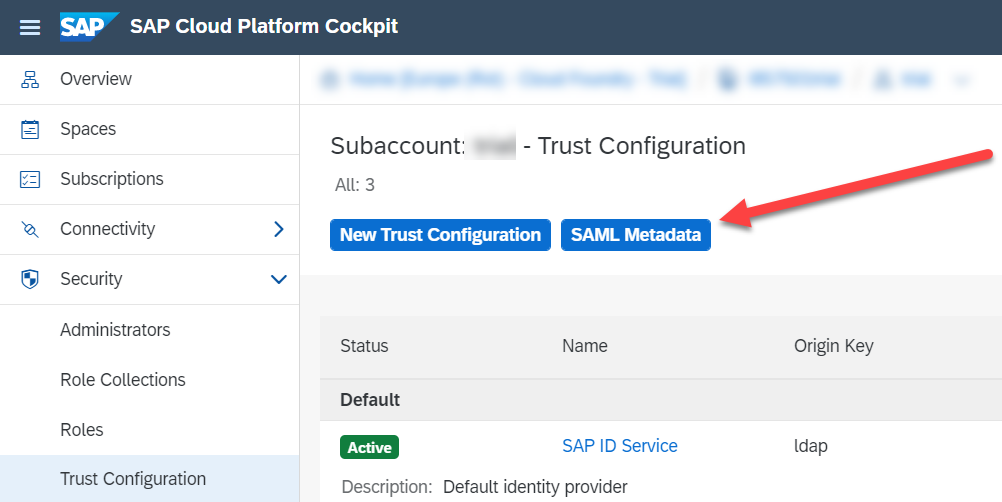

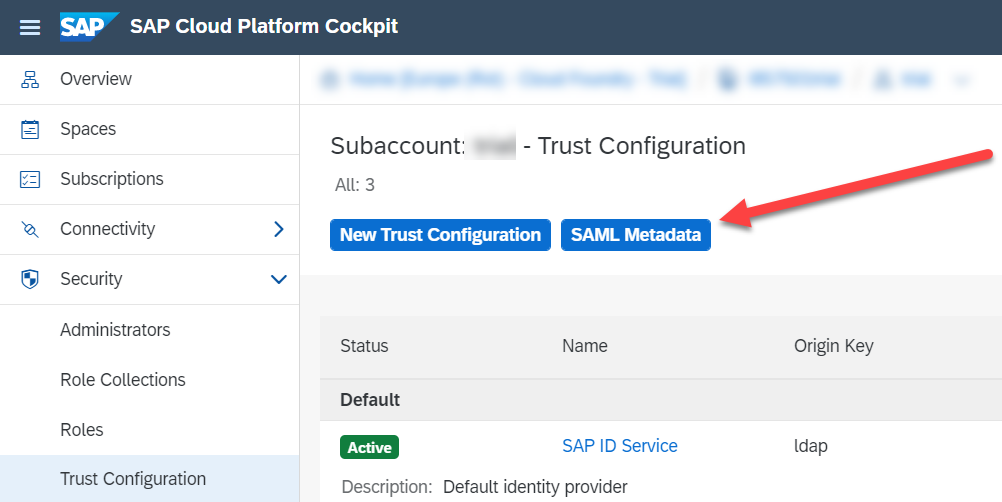

Para baixar o arquivo de metadados da subconta, acesse sua subconta do CF através do Cockpit do BTP e vá para Segurança > Configuração de Confiança .

Clique no botão Metadados SAML para baixá-lo.

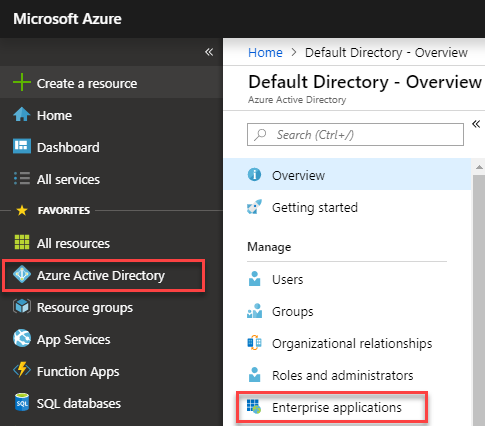

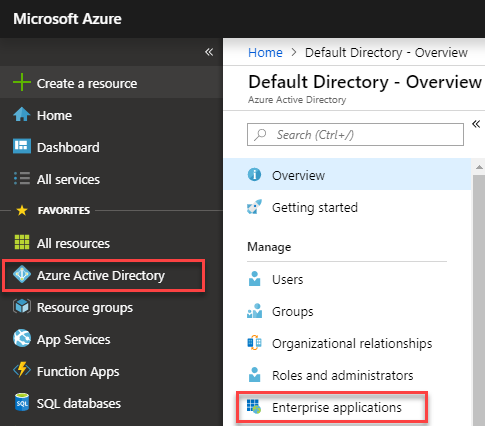

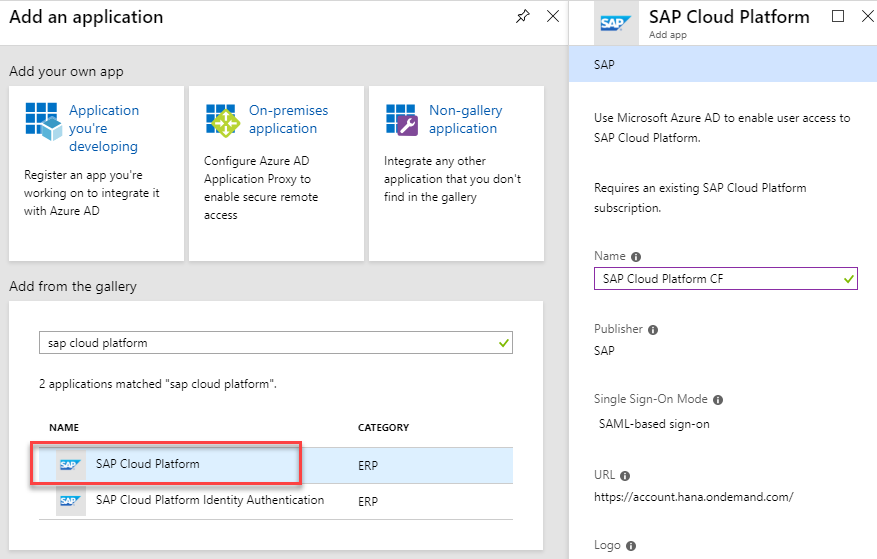

Acesse o Portal do Azure > Azure Active Directory > Aplicativos empresariais e clique em Novo Aplicativo .

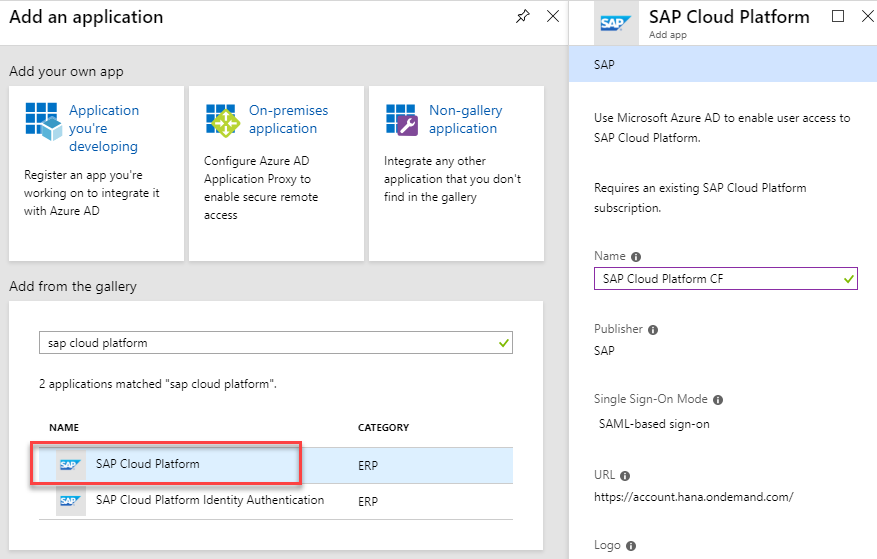

Procure o aplicativo SAP Cloud Platform na galeria , dê um nome e salve.

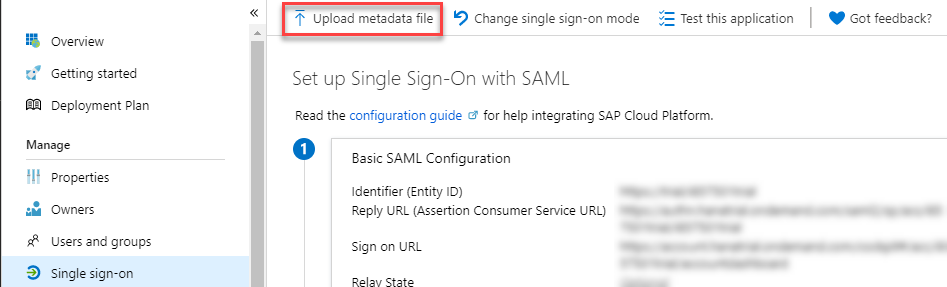

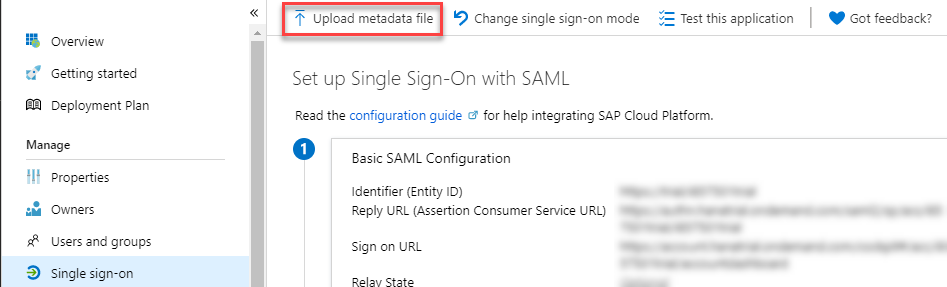

Acesse o aplicativo recém-criado, clique em Logon Único à esquerda e selecione SAML .

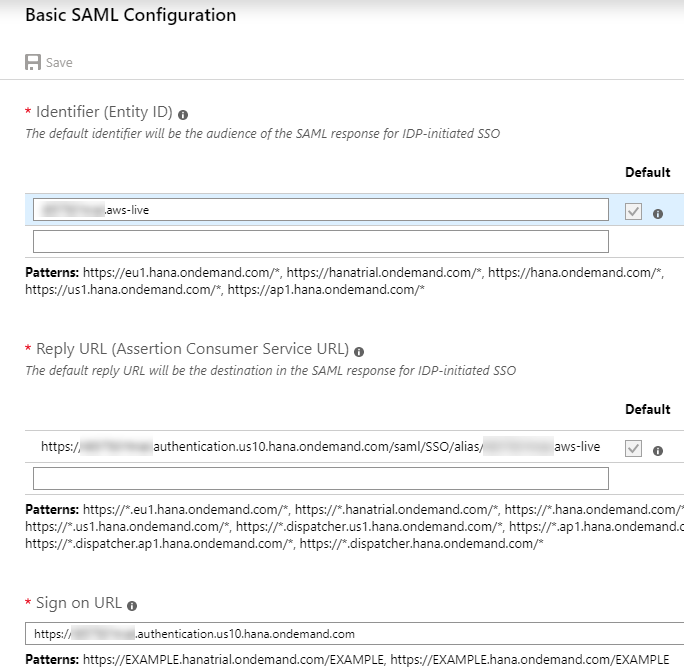

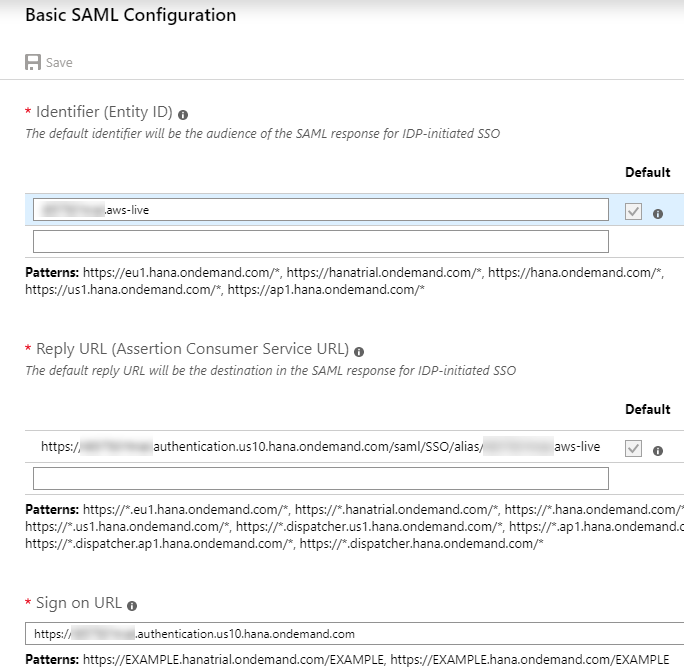

Faça o upload do arquivo de metadados baixado da conta do Cloud Foundry. O painel Configuração básica de SAML será aberto. Complete a URL de Logon e salve (a URL de Logon pode ser qualquer aplicativo CF ou a URL do UAA, por exemplo. Não afetará a configuração).

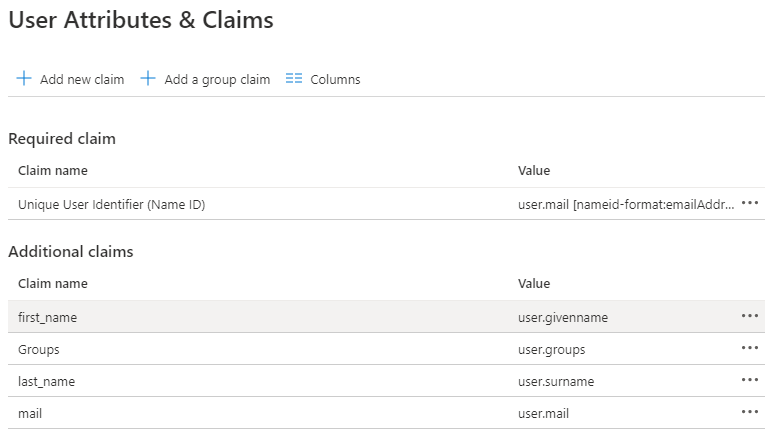

Em '2. Atributos e Reivindicações de Usuário' , clique no ícone de lápis e configure o identificador de nome, reivindicação de grupos e atributos do usuário como mostrado abaixo (sensível a maiúsculas e minúsculas). Certifique-se de remover o espaço de nomes dos atributos.

Dica: para endereços de e-mail, tanto "email" quanto

Neste post, vamos configurar o Microsoft Azure AD como o Provedor de Identidade para aplicativos em execução em uma subconta do SAP BTP, Cloud Foundry. Além disso, vamos conceder autorizações (scopes) aos usuários atribuindo Grupos do Azure a Coleções de Funções.

Pré-requisitos

- Você deve ter uma subconta do Cloud Foundry (corporativa ou de teste) e ser um administrador de segurança dela (o que significa que você pode ver o menu Segurança no Cockpit do SAP BTP).

- Você deve ter uma assinatura do Microsoft Azure.

Procedimento

- Baixe o arquivo de metadados SAML da subconta do Cloud Foundry

- Adicione o Cloud Foundry como um Aplicativo Empresarial no Azure.

- Adicione o Azure como Provedor de Identidade na conta do Cloud Foundry.

- Configure as atribuições de Coleções de Funções.

- Teste.

1. Baixe o arquivo de metadados SAML da subconta do Cloud Foundry

Para baixar o arquivo de metadados da subconta, acesse sua subconta do CF através do Cockpit do BTP e vá para Segurança > Configuração de Confiança .

Clique no botão Metadados SAML para baixá-lo.

2. Adicione o Cloud Foundry como um Aplicativo Empresarial no Azure

Acesse o Portal do Azure > Azure Active Directory > Aplicativos empresariais e clique em Novo Aplicativo .

Procure o aplicativo SAP Cloud Platform na galeria , dê um nome e salve.

Acesse o aplicativo recém-criado, clique em Logon Único à esquerda e selecione SAML .

Faça o upload do arquivo de metadados baixado da conta do Cloud Foundry. O painel Configuração básica de SAML será aberto. Complete a URL de Logon e salve (a URL de Logon pode ser qualquer aplicativo CF ou a URL do UAA, por exemplo. Não afetará a configuração).

Em '2. Atributos e Reivindicações de Usuário' , clique no ícone de lápis e configure o identificador de nome, reivindicação de grupos e atributos do usuário como mostrado abaixo (sensível a maiúsculas e minúsculas). Certifique-se de remover o espaço de nomes dos atributos.

Dica: para endereços de e-mail, tanto "email" quanto

Pedro Pascal

Se unió el 07/03/2018

Facebook

Twitter

Pinterest

Telegram

Linkedin

Whatsapp

Sin respuestas

No hay respuestas para mostrar

Se el primero en responder

No hay respuestas para mostrar

Se el primero en responder

© 2025 Copyright. Todos los derechos reservados.

Desarrollado por Prime Institute

Hola ¿Puedo ayudarte?